새로운 공간

Colasoft Packet Bilder 본문

실습

1. 192.168.0.1 에게 ping: icmp 패킷 발생

2. 패킷 wireshark 캡쳐/ 저장 : icmp.pcapng

icmp re

3. packet builder 편집/ 저장 : icmp_e.pcapng

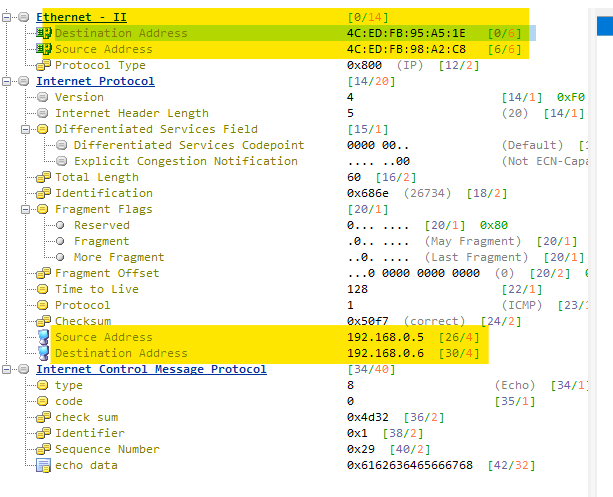

* 편집: 패킷의 내용 변조_대상 ip/mac 수정___192.168.0.6 4c:ed:fb:98:a2:c8

4.packet player 통해 전송

5. 192.168.0.6 pc에서 wireshark를 통해 패킷이 전송됨을 확인하자.

icmp 요청 패킷을 잡는 것이 목표다!!!!

DR-DOS

: 공격자와 피해자가 정해져있지않움,

: 데스트네이션 주소값을 임의로 수정하여 공격//

실습2

192.168.0.6 4c:ed:fb:98:a2:c8

192.168.05 4C:ED:FB:95:A5:1E :DST(계속적으로 바꿔야한다..._지금은 리플렉티드를 연습하기 위해서는 냅듐)

(내가 5인척...6번한테 보내자)

중계자 : Destination

피해자 : Soure

공격자 : hacker

중계자 1차 피해자 : 192.168.05 4C:ED:FB:95:A5:1E

최종 피해자 : 192.168.0.6 4c:ed:fb:98:a2:c8

최종 피해자에게 요청하지도 않

최종 피해자 :

192.168.0.6 4c:ed:fb:98:a2:c8

192.168.05 4C:ED:FB:95:A5:1E

응용버전 :

응용실습 : syn flooding을 해라..

분할공격...??

'네트워크 > 네트워크 구성' 카테고리의 다른 글

| GRE(Generic Routing Encapsulation) 터널링 (0) | 2023.09.04 |

|---|---|

| IPv6 (0) | 2023.09.01 |

| Nessus (0) | 2023.07.26 |

| OSPF_AREA 인증 보안 (0) | 2023.07.20 |

| OSPF_2 (0) | 2023.07.19 |